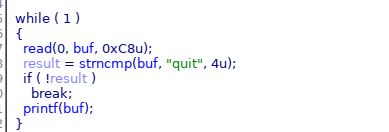

格式化字符串漏洞

格式化字符串漏洞的两个利用方式

- 泄露栈上内容

- 改写某地址内容(前提是这个地址要在栈上,也就是printf可控的地方)

原理是用格式化字符串对栈上的相对而言的参数进行解析。

如果用的%k$p、%k$x等就是打印出来相对printf的第几个参数;

%s可以打印栈上地址指向的内容(等会用这个打印printf@got),也可以用来破坏程序;

%n可以向地址类参数指向的地方写入内容。

思路

一开始就是没有思路,太菜了,真的太菜了TAT。

这里的buf是在bss段,也就是意味着没有办法用常规方法做。

看了大佬的wp才知道可以控制ebp来实现地址任意写。

但是我觉得或许用栈迁移也可以试一下。

先写一波控制ebp!

为什么buf在bss段就没法用常规方法?

- 常规方法是利用栈上内容可写,将其写为某个地址,然后用%k$n这样的方式把这个地址指向的内容改掉。 而现在buf没法通过直接写入来控制栈上的地址。

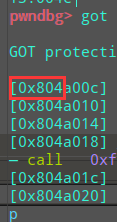

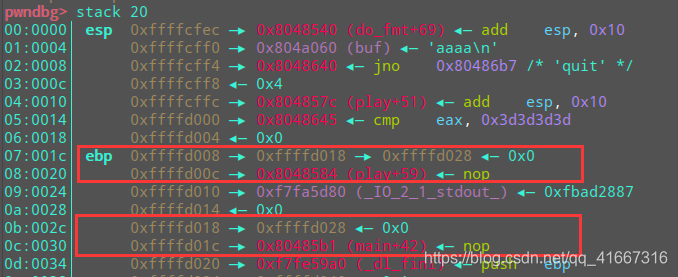

控制ebp

现在关键是要找到栈上哪些位置里面的内容是地址而且是可以控制栈上别的位置的内容的,以此来写入我们的目的地址。这个地方就是ebp。

ebp本来就是用来保存之前的ebp的内容。比如我们设想一个情况:

ebp_1是相对printf的第6个参数,里面存着ebp_2的地址;

ebp_2是相对printf的第10个参数;

格式化字符串漏洞就可以通过 %6$n改写ebp_2指向别的地方。

改写过后,ebp_2内就是栈上另外位置的地址,我们假设他是fmt_7,是相对于printf的第7个参数。

%10$n 就可以让fmt_7指向printf@got。

%7$s 就可以打印出printf@got的内容

从而计算出system的真实地址。

用 %7$n就可以直接改写printf@got为system的地址,接下来再调用printf就是调用system了。

但是有一个问题,%k$n一用就炸,也就是说我们起码要用hn,在找fmt_7的时候要求其内容的前两个字节和got表的前两个字节是相同的。

并且在改写printf@got的时候,至少要把它分为两次写进去,那么我们就还要有一个地方指向printf@got+2,这个地址的要求和fmt_7是一样的。

exp

1 | |

栈迁移

这个思路按理是可以的,把do_fmt的返回地址改成read的,按照常规栈迁移的套路来,然后用read做栈溢出,输入quit就可以开始栈迁移。但是ebp_1怎么变是一个问题,%k$n的输出太长了会炸是另一个问题,好麻烦啊。不想写了。【可能这就是我咸鱼的原因。】